2. 航空工业第一飞机设计研究院, 陕西 西安 710089

当前无人机已迅速发展成为一种新型的空中作战力量。“旗手TB-2”、“猎户座”、“弹簧刀”等无人机被广泛应用于战场情报、监视、侦察、打击等任务。战争中无人平台显示出的高效费比、攻防兼备等优势, 引起了世界各国对无人机发展的高度重视。

无人机对地作战过程中, 面临着地面雷达、导弹、高炮等多类型防空系统的威胁。复杂现代战场环境下, 传统的“人在回路”的地面操控模式无法对快速变化的战场威胁态势及时做出反应, 特别是在通信拒止场景下, 如果无法及时、快速地对战场威胁进行评估和反应, 无人机的生存率将大大降低。因此, 研究无人机的威胁评估问题具有重要意义。

国内外学者们已针对威胁评估问题开展了广泛的研究。目前, 应用于目标威胁评估的方法主要包括二类: ①基于专家知识构建理论模型, 通过建立目标威胁评估指标的数学模型对目标的威胁程度进行量化, 常用的理论模型有层次分析法[1-2]、多属性决策理论[3]、模糊集理论 [4-5]、证据理论[6-7]、TOPSIS[8-9]等; ②基于数据构建人工智能模型, 将威胁评估看作是威胁属性到威胁评估结果的非线性映射问题, 典型的智能算法包括神经网络[10-12]、支持向量机[13]等。层次分析法[1-2]首先采用模糊理论等方法将威胁属性转化为威胁指标值, 然后通过各属性的重要度比较, 获得各威胁属性的权重, 综合后获得威胁值。TOPSIS方法[8-9]通过比较威胁属性值与理想解之间的相对距离, 计算威胁度, 实现威胁排序, 提供威胁的相对重要度, 对于攻击决策等任务来说, 仅能获得需要优先处理的目标, 无法获得威胁紧迫性和威胁程度。神经网络[10-12]方法基于威胁属性及其对应的威胁程度标签数据, 通过反向传播等方法, 学习得到神经网络参数, 模型构建过程中无法利用领域专家知识, 因此对威胁样本需求量较大。

在众多方法中, 贝叶斯网络[14-16]以其强大的不确定性建模和推理能力、数据缺失及信息模糊等复杂情况的适应能力、数据+知识的模型灵活构建能力, 在威胁评估中得到了广泛应用。文献[14]使用贝叶斯网络构建了目标威胁评估与打击效果评估模型, 为无人平台的侦察与打击决策提供了条件。文献[15]面向有人机/无人战斗机编队对地攻击任务, 提出一种基于模糊贝叶斯网络的威胁评估建模方法, 该方法综合了模糊逻辑与贝叶斯网络的优势, 可以实现对战场的随机、模糊威胁信息进行综合处理。文献[14-15]中的贝叶斯网络模型均由专家根据经验直接构建, 威胁参数的合理性有待商榷。文献[16-17]基于少量威胁数据和专家经验约束构建贝叶斯网络并将其应用于威胁评估中, 较好地解决了威胁评估中的样本稀缺问题。但其构建的威胁模型未能考虑威胁的相对重要性, 威胁影响因素过多, 贝叶斯网络模型规模较大, 而且针对所有威胁均采用贝叶斯网络进行威胁推理, 忽视了不同类型威胁的威胁评估需求的差异性, 而贝叶斯网络的推理问题是一个NP-hard问题, 因此, 威胁推理效率不高, 很难满足机载实时性要求。同时, 现有的地面目标威胁评估模型均未考虑地面威胁的通视性。

针对以上问题, 本文的解决思路为: ①采用贝叶斯网络作为主要的威胁评估方法, 采用数据驱动+专家知识的双重策略, 提高威胁评估模型的合理性; ②构建分层威胁评估架构, 基于载机与威胁包线的关系、威胁的辐射等, 划分威胁等级, 使得威胁等级具有明确意义, 针对不同的威胁等级, 采用不同的威胁评估策略, 提高威胁评估的实时性; ③考虑威胁通视性, 建立威胁通视概率计算模型, 并将通视概率作为贝叶斯网络威胁评估模型的输入, 体现地面威胁的特点。

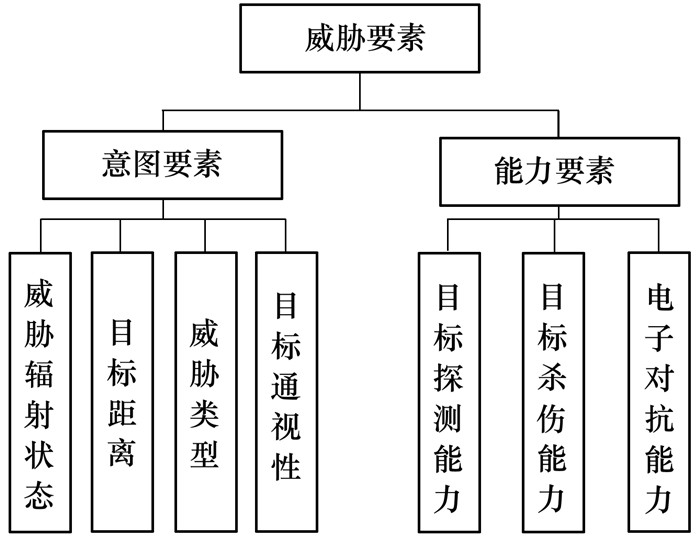

1 地面目标威胁要素分析针对无人机面临的地面防空系统威胁, 开展威胁要素分析。威胁要素可分为能力要素与意图要素。

1) 威胁辐射状态

威胁辐射状态是判定地面威胁意图的重要依据。地面威胁辐射主要包括雷达辐射和激光辐射。搜索雷达适用于目标警戒, 威胁度较小。而目指雷达通常在搜索雷达引导下对目标进行高精度跟踪, 为导弹发射提供火控解算, 因此其威胁度较大。光电跟踪装置可对目标进行激光测距, 为激光驾束导弹等提供制导信息, 因此激光工作状态是判断威胁程度的重要因素。

2) 威胁距离

威胁距离是评估目标威胁度的一项重要参数。威胁距离本机越近, 威胁程度相应也越大。威胁距离较远时, 可以认为其威胁程度较小或不构成威胁。传统的威胁评估方法中, 往往只考虑目标距离因素。然而, 对2个不同型号的威胁来说, 即使其距离相同, 在探测包线和杀伤包线不同的情况下, 也可能分别对载机构成杀伤威胁和探测威胁, 即威胁程度不仅与威胁距离相关, 还与威胁包线有关。

3) 威胁类型

地面防空系统可分为防空导弹、高炮和雷达类目标。防空导弹作为制导类武器, 杀伤距离远、杀伤概率高; 高炮杀伤距离近、杀伤概率低; 雷达类目标则不具备对载机的直接杀伤能力。因此, 威胁类型与威胁程度的大小密切相关。

4) 通视性

目前的地面目标威胁评估方法均未考虑威胁通视性要素。而在实战中, 地形遮挡可降低威胁对载机探测概率和杀伤能力。

5) 威胁能力

威胁能力是威胁的固有能力, 与战场的当前态势无关, 主要包括目标的杀伤能力、目标的探测能力、电子对抗能力等。特定型号的武器装备在一段时间内其性能参数固定, 因此, 可采用层次分析法等完成威胁能力的离线评估, 并以数据库的形式供在线实时评估调用。

基于以上分析, 构建地面目标威胁要素指标如图 1所示。

|

| 图 1 地面目标威胁因素分析 |

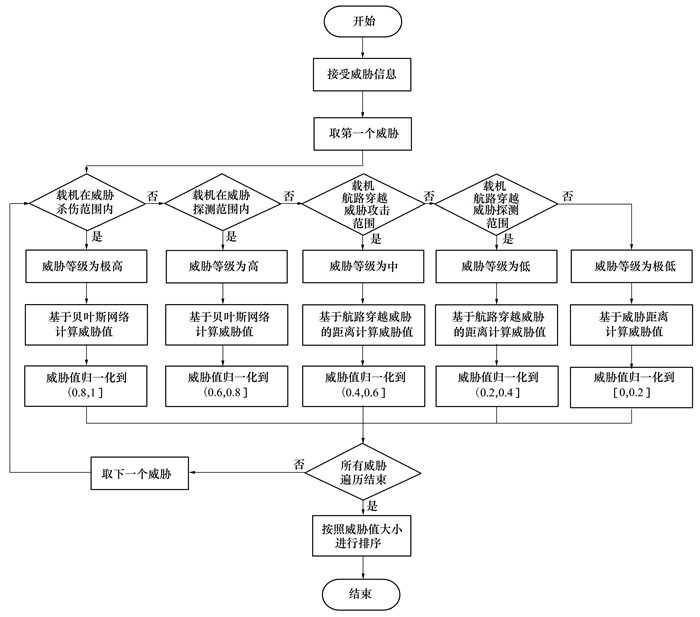

以往威胁评估方法中, 通常都是先计算威胁值, 再根据威胁值划分威胁等级, 其结果是, 划分的威胁等级实际意义不明确, 而且不同威胁要素的权重对威胁值计算乃至威胁等级划分都会产生很大影响, 主观性强。同时, 现有的基于贝叶斯网络的威胁评估算法[15-17], 对所有目标均采用相同的威胁评估模型进行推理, 而贝叶斯网络的精确推理是一个NP难问题[18], 耗费时间长。

基于以上原因, 本文采用分层威胁评估架构, 首先基于威胁距离、威胁包线等, 划分威胁等级, 然后针对不同威胁等级, 采用不同的威胁评估模型。

威胁等级具体包括:

1) 极高(威胁等级1): 载机位于目标的发射包线以内或目标雷达处于跟踪、制导状态;

2) 高(威胁等级2): 载机位于目标的发射包线以外, 但位于目标的探测包线以内;

3) 中(威胁等级3): 载机位于目标探测包线以外, 且载机沿当前航向穿过目标杀伤包线;

4) 低(威胁等级4): 载机位于目标探测包线以外, 且载机沿当前航向穿过目标探测包线;

5) 极低(威胁等级5): 载机航路与目标威胁包络无交点。

各威胁等级对应的威胁评估模型如图 2所示。

|

| 图 2 分层威胁评估架构 |

从图中可以看出, 分层威胁评估架构对等级高的威胁, 考虑威胁要素多, 采用贝叶斯网络进行威胁推理, 实现威胁程度的精细评估; 而对等级低的威胁, 主要分析其将来是否会对无人机构成威胁, 即无人机是否穿越威胁, 考虑威胁要素相对较少。本文算法与现有算法相比, 减少了贝叶斯网络推理的次数, 提高了威胁评估的实时性。

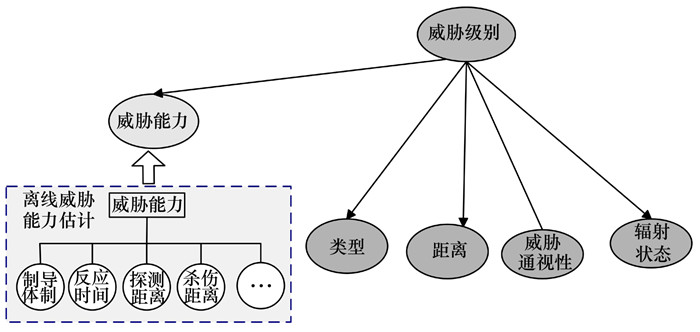

2.2 贝叶斯网络结构建立基于威胁要素分析结果, 构建BN威胁评估模型。BN模型的结构如图 3所示, 由威胁级别、威胁能力、威胁类型、威胁距离、威胁通视性、辐射状态共6个变量组成, 各变量的状态集合定义为:

|

| 图 3 基于贝叶斯网络的威胁评估模型 |

1) 威胁级别LT(threat level, TL): 高(LTH)、中(LTM)、低(LTL);

2) 威胁能力CT(threat capacity, TC): 强(CTS)、中(CTM)、弱(CTW);

3) 类型T(target type, TT): 雷达(TRD)、防空导弹(TSAM)、高炮(TAAA);

4) 距离D(distance, D): 近(DN)、中(DM)、远(DF);

5) 威胁通视性I(intervisibility, INVS): 可通视(IY), 不可通视(IN);

6) 辐射状态S(radar status, RS): 制导(SG)、跟踪(ST)、搜索/无(SS)。

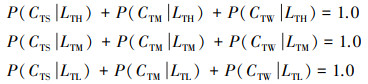

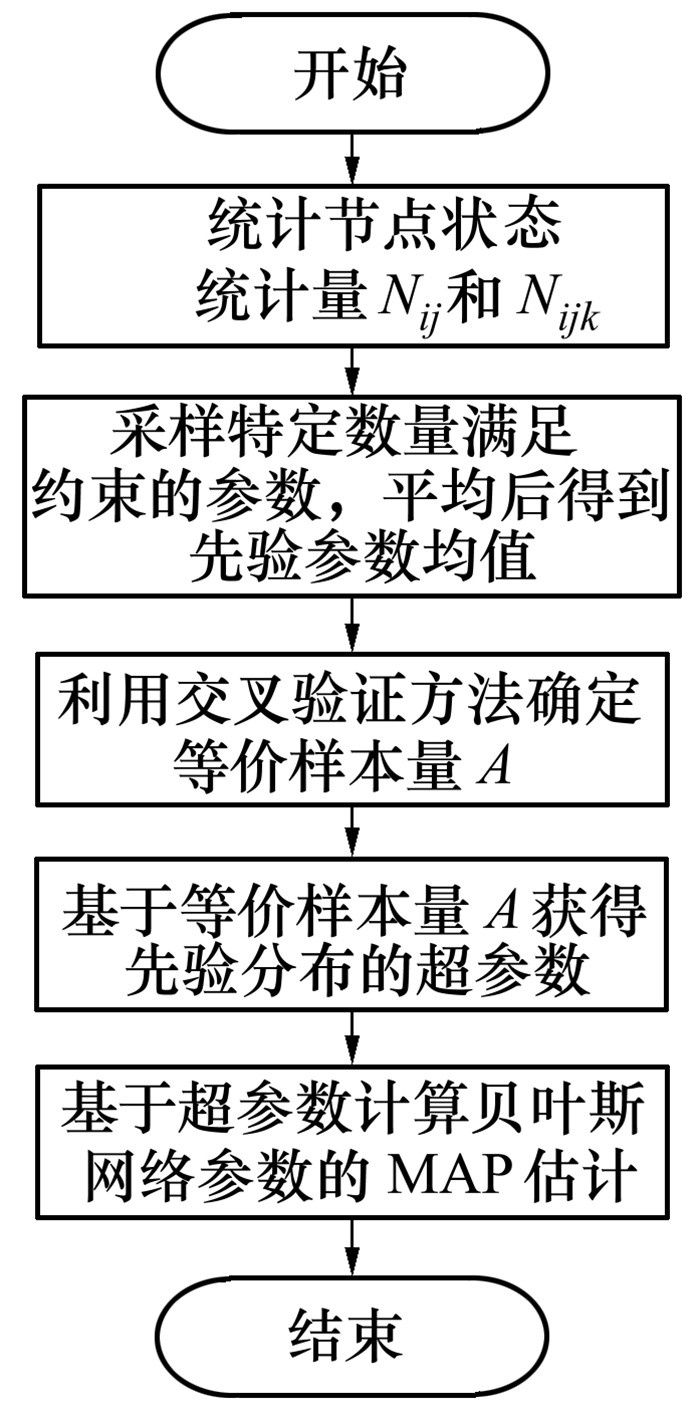

2.3 贝叶斯网络参数学习贝叶斯网络的结构确定以后, 需要确定贝叶斯网络的参数。在样本数据充足时, 最大似然估计和贝叶斯估计均能较为准确地给出威胁的参数值。在样本数据不充足的情况下, 通过引入专家知识, 可以提高贝叶斯网络参数学习的准确性。在工程实践中, 由专家直接给出贝叶斯网络的参数值难度很大, 但给出参数的大小关系则相对容易。因此, 以数据为基础, 构建似然函数的优化问题, 将定性的专家知识转换为不等式等形式, 作为优化问题的约束, 并采用定性最大后验概率估计(QMAP)算法[17]对贝叶斯网络参数进行估计。

以节点“威胁能力”的参数P(威胁能力|威胁级别)为例, 从四方面构建约束模型:

1) 规范性约束

|

2) 区间约束

|

3) 不等式约束

|

4) 近似相等约束

|

基于构建的约束, 采用定性最大后验估计算法(QMAP)实现贝叶斯网络威胁评估模型的参数学习。QMAP算法首先通过蒙特卡洛采样方法在参数的可行域内进行采样, 计算采样参数的均值, 然后用等价样本量乘以采样参数均值得到虚拟数据统计值, 最后基于MAP估计, 得到最终的参数估计值。其流程如图 4所示。

|

| 图 4 QMAP算法流程 |

通视概率的计算主要针对威胁等级为“极高”或“高”且载机传感器未直接探测到的目标。

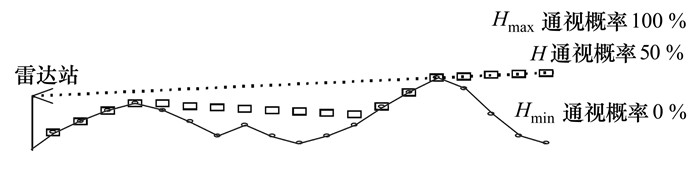

通视概率计算的基本思路是: 无人机正好处于掩蔽高度时, 通视概率为50%。当无人机当前高度远高于掩蔽高度时, 通视概率是100%, 当无人机高度远低于掩蔽高度时, 通视概率为0,如图 5所示。

|

| 图 5 基于地形遮挡的通视概率计算 |

基于以上思想, 研究通视概率与高度之间的关系。假设当前解算得到的雷达站遮蔽高度为H, 且满足:

1) 在H点处, 通视概率为50%;

2) 在Hmin点处, 通视概率为0%;

3) 在Hmax处, 通视概率为100%;

4) Hmax-H=H-Hmin;

5) 在H以上, 随着高度增加, 通视概率先是迅速增加, 随后逐渐趋近于1;

6) 在H以下, 随着高度降低, 通视概率先是迅速降低, 随后逐渐趋近于0。

基于通视概率的以上特点, 采用Sigmoid函数对通视概率进行建模。Sigmoid函数在中心点附近增长较快, 且形状参数值越小, 曲线在中心附近增长越快。Sigmoid函数很好地符合通视概率随高度的变化特性。

首先, 计算目标点T在无人机所在点P的最低通视高度, 具体方法为:

步骤1 从点T至点P的线段上均匀选取n个点Pi(i=1, 2, …, n);

步骤2 设最大仰角为βmax=-π/2, k=1;

步骤3 从高程数字地图中获取Pk点的高程值Hk;

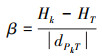

步骤4 计算该点相对于目标点T的仰角β

|

式中, |dPkT|为点Pk到目标点T的距离; HT为目标点高程值。

步骤5 比较β与βmax, 若β>βmax, 则βmax=β;

步骤6 若k不等于n, 则k=k+1, 转到步骤3;

步骤7 计算最低通视高度

|

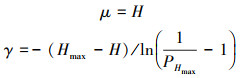

步骤8 计算通视概率函数的参数值

|

式中, PHmax是高度Hmax的通视概率, 人为指定。

步骤9 计算通视概率和不可通视概率

|

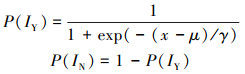

假设当前解算得到的通视高度为1 000, 取Hmax=1 200, PHmax=0.997, 可得通视概率随高度变化曲线, 如图 6所示。

|

| 图 6 通视概率随高度变化仿真图 |

在matlab环境下, 基于BNT工具箱进行仿真工作。算法的运行环境为Windows 7.0。

3.1 基于贝叶斯网络的威胁评估模型仿真验证假设通过各种途径获得500组样本用于贝叶斯网络参数学习, 其中部分数据如表 1所示。

| TC | TT | D | INVS | RS | TL |

| 弱 | 雷达 | 远 | 不可通视 | 搜索/无 | 低 |

| 中 | 高炮 | 中 | 可通视 | 搜索/无 | 中 |

| 强 | 高炮 | 近 | 可通视 | 制导 | 高 |

| 中 | 防空导弹 | 近 | 可通视 | 跟踪 | 高 |

| 弱 | 雷达 | 近 | 不可通视 | 搜索/无 | 低 |

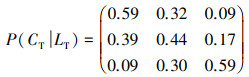

基于以上样本, 综合利用2.2节中构造的约束模型, 采用QMAP算法[17]对贝叶斯网络的参数进行学习。以2.3节中构造的参数P(CT|LT)构造的约束为例, 该节点的参数学习结果为

|

类似地, 构造其他节点的约束, 共得到43条约束, 学习得到的贝叶斯网络参数如表 2所示。

| TL | P(CT|LT) | P(T|LT) | P(D|LT) | P(I|LT) | P(S|LT) |

| 高 | (0.59, 0.32, 0.09) | (0.15, 0.47, 0.38) | (0.78, 0.11, 0.11) | (0.99, 0.01) | (0.52, 0.38, 0.10) |

| 中 | (0.39, 0.44, 0.17) | (0.42, 0.31, 0.29) | (0.58, 0.22, 0.20) | (0.83, 0.17) | (0.19, 0.33, 0.48) |

| 低 | (0.09, 0.30, 0.59) | (0.63, 0.19, 0.18) | (0.03, 0.10, 0.87) | (0.01, 0.99) | (0.09, 0.12, 0.78) |

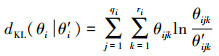

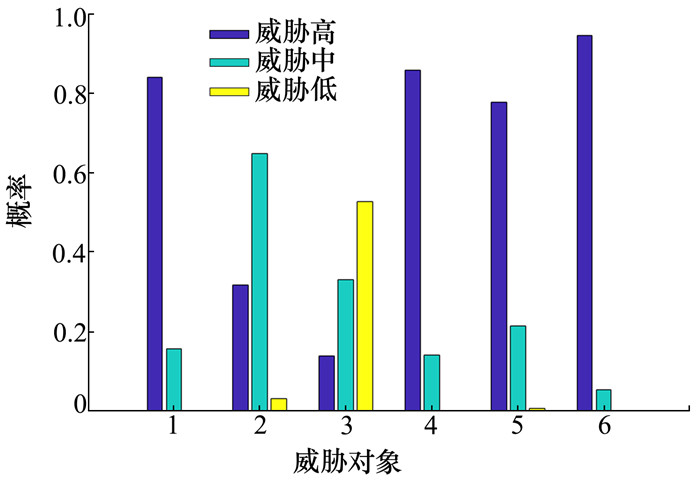

为进一步确认QMAP算法的合理性, 以表 2中的网络参数作为标准值, 随机抽取10, 20, 30, 40, 50组数据, 基于贝叶斯网络采用原始的最大似然估计算法(ML)、基于约束的最大似然估计(CML)、定性最大后验概率(QMAP)3种算法进行贝叶斯网络的参数学习, 计算学习得到的贝叶斯网络参数与真实参数之间的KL距离

|

式中:θi为参数真实值;θijk为学习得到的参数;θijk′为第i个节点的父节点取第j个组合状态的情况下, 第i个节点取第k个状态的条件概率。所得结果如图 7所示。

|

| 图 7 不同算法贝叶斯网络参数学习结果误差比较 |

以上研究表明, 在小样本情况下, QMAP算法通过引入专家知识约束, 获得的贝叶斯网络参数与真实值更接近, 因此更适合用于样本量不足时的贝叶斯网络参数学习。

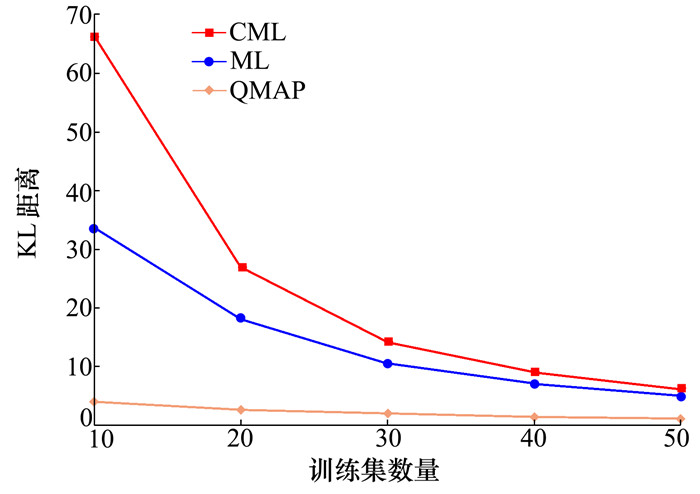

采用表 2中的QMAP算法获得的贝叶斯网络参数作为后文仿真的基础。向贝叶斯网络中输入不同证据, 如表 3所示。其中括号内的为软证据, 表明输入变量处于各种状态的概率。先验概率设置为π(LT)=(0.3, 0.4, 0.3), 采用联合树算法进行概率推理, 通过推理结果的变化, 对威胁评估模型的合理性进行验证。

| 证据 | TC | TT | D | RS | INVS |

| 1 | 强 | 导弹 | 近 | ||

| 2 | 中(0.3, 0.4, 0.3) | 雷达(0.8, 0.1, 0.1) | 近 | ||

| 3 | 中(0.1, 0.8, 0.1) | 高炮(0, 0.2, 0.8) | 远 | ||

| 4 | 强 | 导弹 | 近 | 0.8 | |

| 5 | 强 | 导弹 | 近 | 0.2 | |

| 6 | 强 | 导弹 | 近 | 制导 | 1 |

基于以上证据进行推理, 得到威胁评估结果如图 8所示。

|

| 图 8 贝叶斯网络威胁推理结果 |

实验结果表明: 在目标威胁能力强、敌方目标为导弹、我机处于其攻击范围内时, 威胁程度高的概率远远超出另外2种状态的概率。第2组数据中敌方目标为雷达, 虽然我机处于威胁源的威胁范围内, 但评价结果中威胁程度为中的可能性更大一些。第3组数据表示敌方目标很可能为高炮, 威胁能力一般, 且我方与目标之间距离较远, 评估结果表示威胁程度极低。引入通视性分析后, 在通视性证据确认目标有很大的通视概率时, 威胁值增大。在通视概率表明目标有很大的可能无法探测到无人机时, 目标威胁度降低。引入目标辐射状态后, 当目标处于搜索状态时, 威胁值降低。当已确定目标处于制导状态, 因此说明目标的威胁度非常大, 推理结果也验证了这一点。在所有数据中, 目标处于制导状态时候的导弹威胁值大于其他所有情况, 这是与实际情况相符的。综上所述, 本文构建的威胁评估模型综合考虑了目标类型、目标距离、目标雷达辐射状态、目标通视性概率等要素, 具有很高的合理性。

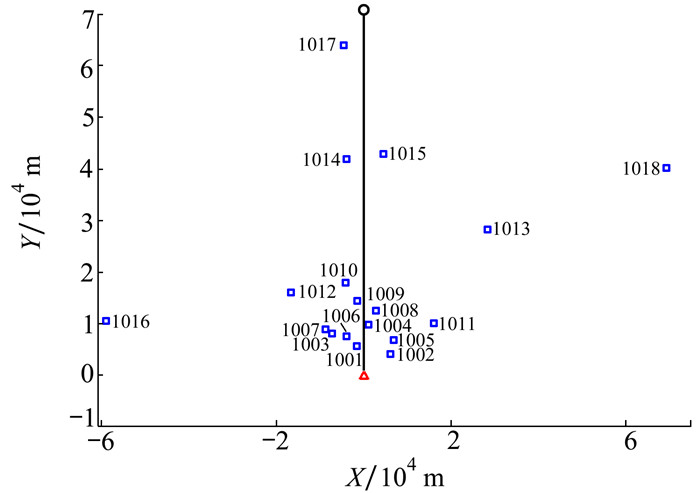

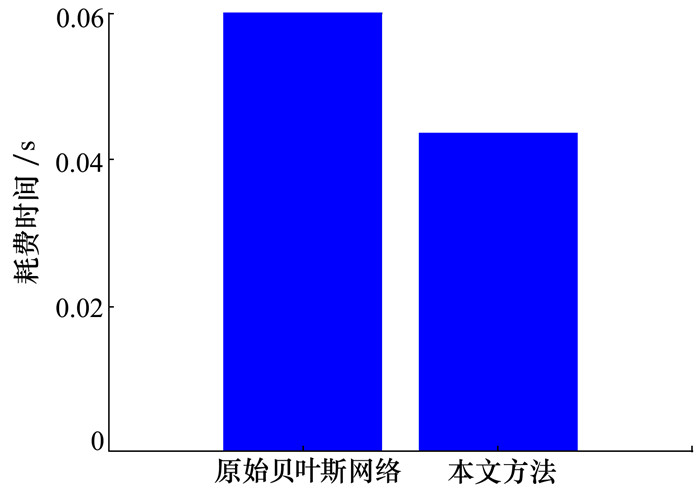

3.2 基于多目标威胁排序的算法性能仿真验证为了比较本文算法(HBN)与现有贝叶斯网络(BN)算法的性能, 设置多个威胁目标, 分别采用原始贝叶斯网络和本文所提出的分层威胁评估架构进行威胁推理, 统计威胁推理过程所耗费的时间。算法运行的硬件环境为: Intel i7处理器, CPU主频为3.40 GHz, 内存8 GB。威胁态势如图 9所示, 威胁排序结果如表 4所示, 重复运行100次, 算法平均耗时对比如图 10所示。仿真中, 导弹类目标探测距离32 km、攻击距离16 km, 高炮类目标探测距离16 km、攻击距离8 km, 雷达探测距离32 km。其中, 目标距离作为连续变量, 采用梯形隶属度函数进行离散化处理, 雷达和导弹的梯形隶属度函数参数为4, 16, 24, 32 km, 高炮的梯形隶属度函数参数为2, 8, 12, 16 km。BN推理得到的后验概率采用质心法进行去模糊化处理, 得到单一化威胁值。从表 4可看到, 原始BN排序与本文算法的排序结果主要区别体现在目标1013等个别目标的排序。由于未划分威胁等级, 原有BN算法经过推理将目标1013排在1008之前。但实际上, 无人机已处于1008目标的探测包线内, 而在未来才会进入目标1013的探测包线, 因此, 目标1008对载机构成的是即时威胁,而1013对载机构成的是潜在威胁, 因此, 目标1008的威胁应该高于目标1013。类似的情况也出现在目标1013与1014之间。无人机航线穿越目标1013的探测包线, 而穿越目标1014的攻击包线, 因此目标1013对载机构成潜在的探测威胁, 而目标1004对载机构成潜在的攻击威胁, 因此, 目标1014的威胁应该高于目标1013。总而言之, 本文的算法得到的威胁排序结果更符合主观认知, 可解释性更强, 合理性也更高。

|

| 图 9 威胁态势设置 |

| ID | D/km | TT | RS | TL | BN推理值 | 暴露距离/km | HBN | BN |

| 1001 | 6 | 高炮 | 跟踪 | 1 | 0.714 | 4 | 4 | |

| 1002 | 7.5 | 防空导弹 | 跟踪 | 1 | 0.887 | 1 | 1 | |

| 1003 | 8.3 | 高炮 | 搜索/无 | 2 | 0.576 | 8 | 8 | |

| 1004 | 9.6 | 雷达 | 搜索/无 | 2 | 0.367 | 10 | 11 | |

| 1005 | 9.7 | 防空导弹 | 搜索/无 | 1 | 0.718 | 3 | 3 | |

| 1006 | 11.2 | 防空导弹 | 跟踪 | 1 | 0.872 | 2 | 2 | |

| 1007 | 11.5 | 防空导弹 | 搜索/无 | 1 | 0.700 | 5 | 5 | |

| 1008 | 13 | 高炮 | 搜索/无 | 2 | 0.354 | 11 | 12 | |

| 1009 | 14.5 | 防空导弹 | 跟踪 | 1 | 0.694 | 6 | 6 | |

| 1010 | 18.5 | 防空导弹 | 搜索/无 | 2 | 0.592 | 7 | 7 | |

| 1011 | 19 | 雷达 | 搜索/无 | 2 | 0.287 | 12 | 13 | |

| 1012 | 23 | 防空导弹 | 2 | 0.446 | 9 | 9 | ||

| 1013 | 40 | 防空导弹 | 4 | 0.384 | 29.93 | 16 | 10 | |

| 1014 | 42.1 | 防空导弹 | 3 | 0.267 | 30.93 | 14 | 15 | |

| 1015 | 43 | 防空导弹 | 3 | 0.267 | 30.62 | 13 | 16 | |

| 1016 | 60 | 雷达 | 5 | 0.229 | 17 | 17 | ||

| 1017 | 64 | 防空导弹 | 4 | 0.203 | 63.30 | 15 | 18 | |

| 1018 | 80 | 防空导弹 | 5 | 0.269 | 18 | 14 |

|

| 图 10 算法耗时仿真结果 |

而在效率方面, 从图 10中可以看到, 由于采用了分层威胁评估架构, 减少了贝叶斯网络推理(该问题为NP难问题[18])的次数, 威胁评估的时间较原始贝叶斯网络缩短了将近30%。在实际应用中, 当大部分威胁都处于威胁探测范围外时, 效率提升将更明显。因此, 本文算法与原始的贝叶斯网络相比, 具有更高的实时性。

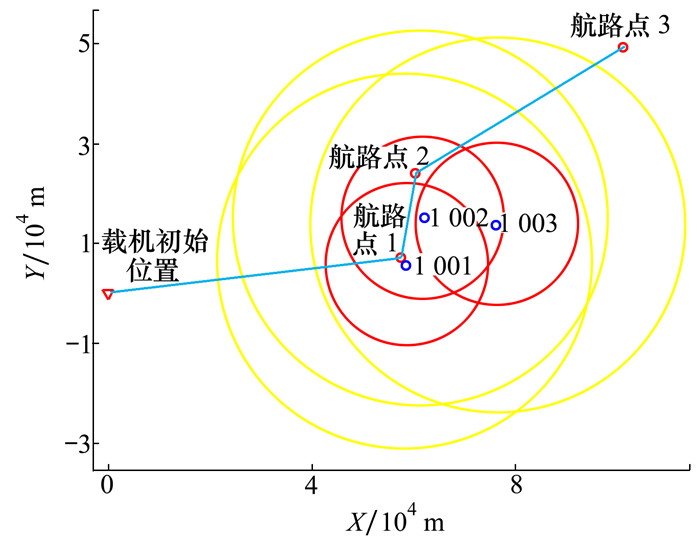

最后通过一个动态场景再次验证算法的有效性。仿真场景设定: 我方无人机沿预先加载的航路飞行, 航路共包含3个航路点, 沿航路分布有3个敌方威胁, 我方通过数据链情报和机载传感器获得目标信息。分析载机沿航路飞行过程中的威胁等级、威胁度和威胁排序变化情况。其中, 为分析地面威胁的雷达状态对威胁度的影响, 部分目标对载机进行搜索和跟踪, 我方飞机则采用电子干扰措施摆脱敌方跟踪。仿真参数设置如表 5所示。

| 类型 | X/m | Y/m | 威胁探测距离/km | 威胁攻击距离/km |

| 初始位置 | 0 | 0 | ||

| 航路点1 | 57 584 | 7 060 | ||

| 航路点2 | 60 445 | 23 894 | ||

| 航路点3 | 101 158 | 49 259 | ||

| 威胁1001 | 58 509 | 5 993 | 37.8 | 16 |

| 威胁1002 | 61 815 | 15 058 | 37.8 | 16 |

| 威胁1003 | 76 155 | 13 748 | 37.8 | 16 |

仿真态势如图 11所示, 其中, 红色为目标杀伤范围, 黄色为目标探测范围。

|

| 图 11 仿真态势设置 |

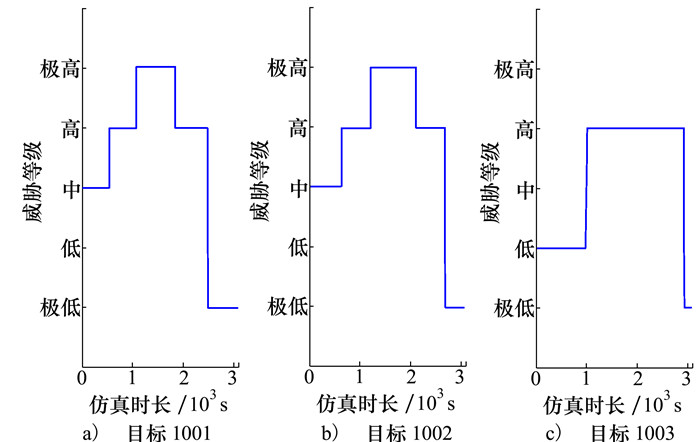

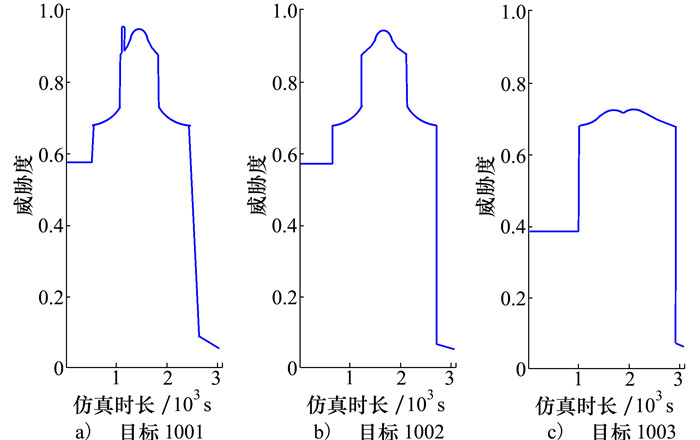

从载机初始位置开始, 到载机抵达航路点3的全过程中, 按照2.2节中图 3的算法划分威胁等级并计算归一化的威胁度, 各威胁的威胁等级、威胁度变化情况如图 12~13所示。从图中可以看到, 随着载机沿航路逐个进入各威胁的探测和杀伤范围, 威胁等级和威胁度均逐渐升高。而随着载机离开威胁探测和杀伤范围, 各目标的威胁等级和威胁度均迅速下降。以目标1001为例, 随着载机依次穿越其杀伤范围和探测范围, 其威胁等级经历了“中→高→极高→极低”的变化过程, 威胁度经历了从小到大然后再由大变小的过程。这一过程与威胁等级的定义相契合。接着, 比较各目标的威胁度变化情况。目标1001、1002、1003威胁等级和威胁度的不同主要与目标距离、目标雷达跟踪状态、航路穿越威胁情况等要素有关。目标1001与1002相比, 在威胁等级“极高”期间, 由于目标1001在某段时间内锁定了载机, 威胁度迅速增高。目标1003与1001相比, 载机仅穿越威胁1003的探测区域, 因此其最高威胁度低于1001。因此, 本文提出的威胁评估方法较好地反映了真实的威胁态势, 合理性较高。

|

| 图 12 敌方威胁等级变化情况 |

|

| 图 13 敌方威胁度变化情况 |

本文面向无人机对地作战过程中的威胁评估问题, 分析了主要威胁要素, 设计了分层威胁评估架构, 建立了贝叶斯网络结构, 并进行了仿真验证, 仿真结果表明, 本文采用的针对不同威胁等级使用不同威胁推理算法的策略, 降低了现有的基于贝叶斯网络的威胁评估算法的计算量, 提高了算法的实时性; 在威胁评估模型中考虑了威胁通视性, 提高了威胁评估算法的合理性。

| [1] |

肖力铭, 齐海生, 屈济坤, 等. 基于直觉模糊层次分析法的空中目标威胁评估[J]. 探测与控制学报, 2019, 41(3): 108-111.

XIAO Liming, QI Haisheng, QU Jikun, et al. Air target threat assessment based on intuitionistic fuzzy analytic hierarchy process[J]. Journal of Detection & Control, 2019, 41(3): 108-111. (in Chinese) |

| [2] |

张延风, 刘建书, 张士峰. 基于层次分析法和熵值法的目标多属性威胁评估[J]. 弹箭与制导学报, 2019, 39(2): 163-165.

ZHANG Yanfeng, LIU Jianshu, ZHANG Shifeng. A multi-attribute threat assessment method based on analytical hierarchy process and entropy method[J]. Journal of Projectiles, Rockets, Missiles and Guidance, 2019, 39(2): 163-165. (in Chinese) |

| [3] |

郭佳. 基于多属性决策的空中目标威胁评估方法研究[D]. 北京: 北京理工大学, 2017 GUO Jia. Multiple attribute decision making based air-targets threat assessment methods[D]. Beijing: Beijing Institute of Technology, 2017 (in Chinese) |

| [4] |

高杨, 黄仰超, 程国兵, 等. 直觉模糊信息下基于VIKOR和三支决策的多目标威胁评估方法[J]. 电子学报, 2021, 49(3): 542-549.

GAO Yang, HUANG Yangchao, CHENG Guobing, et al. Multi-target threat assessment method based on vikor and three-way decisions under intuitionistic fuzzy information[J]. Acta Electronica Sinica, 2021, 49(3): 542-549. (in Chinese) |

| [5] |

武华, 苏秀琴. 基于群广义直觉模糊软集的空袭目标威胁评估方法[J]. 控制与决策, 2015, 30(8): 1462-1468.

WU Hua, SU Xiuqin. Threat assessment of aerial targets based on group generalized intuitionistic fuzzy soft sets[J]. Control and Decision, 2015, 30(8): 1462-1468. (in Chinese) |

| [6] |

王昱, 章卫国, 傅莉, 等. 基于改进证据网络的空战动态态势估计方法[J]. 航空学报, 2015, 36(12): 3896-3909.

WANG Yu, ZHANG Weiguo, FU Li, et al. Dynamic situation assessment method of aerial warfare based on improved evidence network[J]. Acta Aeronautica et Astronautica Sinica, 2015, 36(12): 3896-3909. (in Chinese) |

| [7] | BENAVOLI A, RISTIC B, FARINA A, et al. An approach to threat evaluation based on evidential networks[C]//10th International Conference on Information Fusion, 2007 |

| [8] |

胡涛, 王栋, 孙曜, 等. 基于改进CRITIC-LRA和灰色逼近理想解排序法的空战威胁评估[J]. 兵工学报, 2020, 41(12): 2561-2569.

HU Tao, WANG Dong, SUN Yao, et al. Air combat threat assessment of improved CRITIC-LRA and grey TOPSIS[J]. Acta Armamentarii, 2020, 41(12): 2561-2569. (in Chinese) |

| [9] |

张浩为, 谢军伟, 葛佳昂, 等. 改进TOPSIS的多态融合直觉模糊威胁评估[J]. 系统工程与电子技术, 2018, 40(10): 2263-2269.

ZHANG Haowei, XIE Junwei, GE Jiaang. Intuitionistic fuzzy set threat assessment based on improved TOPSIS and multiple times fusion[J]. Systems Engineering and Electronics, 2018, 40(10): 2263-2269. (in Chinese) |

| [10] |

刘海波, 王和平, 沈立顶. 基于SAPSO优化灰色神经网络的空中目标威胁估计[J]. 西北工业大学学报, 2016, 34(1): 26-32.

LIU Haibo, WANG Heping, SHEN Liding. Target threat assessment using SAPSO and grey neural network[J]. Journal of Northwestern Polytechnical University, 2016, 34(1): 26-32. (in Chinese) |

| [11] |

陈侠, 刘子龙, 梁文利. 基于GA-SLFRWNN的空中目标威胁评估[J]. 西北工业大学学报, 2019, 37(2): 424-432.

CHEN Xia, LIU Zilong, LIANG Wenli. Assessment of aerial target threat based on genetic algorithm optimizing fuzzy recurrent wavelet neural network[J]. Journal of Northwestern Polytechnical University, 2019, 37(2): 424-432. (in Chinese) |

| [12] |

奚之飞, 徐安, 寇英信, 等. 基于PCA-MPSO-ELM的空战目标威胁评估[J]. 航空学报, 2020, 41(9): 323895.

XI Zhifei, XU An, KOU Yingxin, et al. Target threat assessment in air combat based on PCA-MPSO-ELM algorithm[J]. Acta Aeronautica et Astronautica Sinica, 2020, 41(9): 323895. (in Chinese) |

| [13] |

郭辉, 徐浩军, 刘凌. 基于回归型支持向量机的空战目标威胁评估[J]. 北京航空航天大学学报, 2010, 36(1): 123-126.

GUO Hui, XU Haojun, LIU Ling. Threat assessment of air combat based on support vector machines for regression[J]. Journal of Beijing University of Aeronautics and Astronautics, 2010, 36(1): 123-126. (in Chinese) |

| [14] |

李维. 察打无人机对地作战的自主决策方法与仿真平台设计[D]. 南京: 南京航空航天大学, 2020 LI Wei. Design of autonomous decision-making method and simulation platform for ground combat of RSIUAV[D]. Nanjing: Nanjing University of Aeronautics and Astronautics, 2020 (in Chinese) |

| [15] |

刘跃峰, 陈哨东, 赵振宇, 等. 基于FBNs的有人机/UCAV编队对地攻击威胁评估[J]. 系统工程与电子技术, 2012, 34(8): 1635-1639.

LIU Yuefeng, CHEN Shaodong, ZHAO Zhenyu, et al. Threat assessment of manned/unmanned combat aerial vehicle formation air-to-ground attack based on FBNs[J]. Systems Engineering and Electronics, 2012, 34(8): 1635-1639. (in Chinese) |

| [16] |

邸若海, 高晓光, 郭志高. 小数据集BN建模方法及其在威胁评估中的应用[J]. 电子学报, 2016, 44(6): 1504-1511.

DI Ruohai, GAO Xiaoguang, GUO Zhigao. The modeling method with Bayesian networks and its application in the threat assessment under small data sets[J]. Acta Electronica Sinica, 2016, 44(6): 1504-1511. (in Chinese) |

| [17] |

郭志高. 小数据集条件下贝叶斯网络参数学习方法研究[D]. 西安: 西北工业大学, 2019 GUO Zhigao. Research on parameter learning of Bayesian networks from small data sets[D]. Xi'an: Northwestern Polytechnical University, 2019 (in Chinese) |

| [18] | DAPHNE Koller, NIR Friedman. Probabilistic graphical models[M]. Cambridge, Massachusetts: MIT Press, 2009. |

2. AVIC the First Aircraft Institute, Xi'an 710089, China