飞机敏感性是指飞机躲避人为敌对威胁的能力,属于飞机生存力的范畴,包含2部分:躲避敌方探测的能力,躲避威胁击中的能力[1]。在飞机敏感性设计方面,D. Mavris等人给出了对飞机进行整体评估的算法,综合考虑了可购性、生存力、可用性、作战性能和可靠性这5大属性[2],Danielle S. Soban等人提出了在飞机初始设计阶段针对生存力的权衡设计算法,阐明了飞机生存力属性对飞机的作战效能以及全寿命周期费用的影响[3],S. P. Mahulikar等人研究了飞机红外信号对红外制导导弹对飞机红外锁定距离的影响[4],裴扬等人利用射击线法对飞机的红外信号进行了计算[5],王旭等人建立了飞机与雷达一对一对抗模型以及飞机开火、装填模型[6],杨东升等人对机载红外诱饵运动特性进行了仿真[7]。目前对飞机敏感性的研究虽然不少但均没有涉及到网络中心战方面。现代战争是以信息共享为核心的网络化、信息化的一体化战争。美国防部《建模与仿真主计划》中也明确提出今后的建模仿真要建立基于网络中心环境的、可以交互信息的复杂系统模型,即网络中心战(network centric warfare,NCW)模型[8]。在建立网络中心战模型方面,信息共享与信息传输是其重要组成部分。LINK11与LINK16是美军目前已经大规模使用的较为成熟的战术数据链,它使得以信息共享为核心的网络中心战设想得以实现,并引起了研究者的广泛重视。Liu Shenghua等人利用Matlab建立了LINK11数据链的模型[9],李卫等人利用OPENT软件对LINK16数据链进行了分析研究[10]。当数据链技术应用到飞机作战领域时,作战飞机通过数据链得到友方共享信息后,便能提前针对威胁实施各种应对措施,从而提高自身的生存力。在这样的背景下,本文提出了一种有数据链支持下的飞机敏感性评估方法。基本思路为:首先,利用OPNET软件分别建立LINK11与LINK16的数据链模型,得到数据链的重要指标——时延;然后建立飞机对雷达制导导弹的有源欺骗性干扰模型,并考虑数据链的时延,分析其对飞机战场生存力的影响。

1 LINK11数据链模型LINK11数据链是一种较早期的战术数据链,可以在装备数据链的各个平台之间实时交换预警信息、传递控制指令等,具有一定的保密能力。其主要工作方式是点名轮询方式,需要指定一个终端作为网络中心节点,而其他终端作为周边节点。

1.1 轮询协议LINK11数据链包含一个中心节点及若干个周边节点,互相之间均可接受信息,但必须遵循轮询顺序。

LINK11数据链采用轮询协议,即在开始网络通信时,由中心节点确定轮询的顺序,并按照这个顺序向各节点发送点名信息,每个周边节点都可以接收到这个点名信息,然后将点名信息与自己的序号进行对比,如果确定点名的是自己,则此周边节点将发送信息,其他周边节点均可以接受此信息并进行处理。当此周边节点发送完信息后,网络中心节点将按照既定顺序发送下一个点名信息。当各周边节点依次被点名并发完信息后,便完成了一个完整的轮询过程。

1.2 LINK11数据链模型本文将利用OPNET软件来对数据链进行建模。OPNET软件是经典的网络仿真软件,通过网络域、节点域、进程域3个层次的建模,可以准确地描述所建网络的架构,通过运行仿真便能够得到诸如吞吐量、时延等描述网络性能的参数。

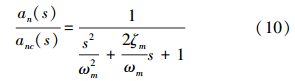

网络域模型主要是描述各节点间的相对位置,本文共有4个节点,包括1个中心节点和3个周边节点。节点域则是通过不同模块的组合来实现具体的功能,是连接网络域与进程域的中间层。进程域则是对模块功能的具体实现。进程域通过有限状态机来描述特定条件下的状态转移。这里只对节点域的核心模块mac模块进行进程域的解释说明。

|

| 图 1 中心节点mac模块进程域模型 |

mac模块具有5个状态机,其中init与start状态机主要对各节点进行初始化以及注册统计量等工作,idle状态机对到来的包进行判断,若包是从eth发来的则进入to ant状态机,按轮询顺序确定发送对象并将包送至天线;若包是从输入模块发来的则进入to eth状态机将包发送至eth模块。

与中心节点不同的是,周边节点对包的来源需要做出明确的判断:若是自己将要发送的信息,包被压入队列等待发送;若是从天线传来的接收到的包,则需要判断是否是中心节点发来的点名信息,若是中心节点发来的,则判断是否是自己被点名,若是则将队列中的包取出进行发送,若不是自己被点名,则包会被销毁;若包是从其他节点发来的,则会提取信息再将包发至销毁模块进行统计与销毁。

2 LINK16数据链模型LINK16战术数据链,是一种保密、抗干扰、大容量,无中心节点的战术数据链,是目前美军主要装备的战术数据链。其所提供的主要功能包括通信、导航、敌我识别,还可以提供重要的互通能力和态势感知信息。

2.1 TDMA接入协议LINK16战术数据链采用TDMA(time division multiple access,时分多址)作为接入协议。在TDMA协议中,每个节点传输时间是按照时隙来分配的。LINK16战术数据链将1天24 h划分成了112.5个时元,每个时元长度为12.8 min,即768 s。每个时元又划分成64个时帧,每个时帧长度12 s。每个时帧进一步再划分成1 536个时隙,每个时隙长度为7.812 5 ms。因此,每个时元将包括98 304个时隙。1个时元里面的98 304个时隙又可以被分为3个时隙组,分别称为A组、B组、C组。每组包括32 767个时隙。编号从0~32 766。该编号就被称之为时隙索引号。在1个时元中,3个时隙组是交替出现的,从A-0开始排列,按照A-0,B-0,C-0,A-1,B-1,C-1,A-2……A-32767,B-32767,C-32767的顺序出现[11]。

在LINK16网络中,时隙并不是单独划分为每个网络节点,而是以时隙块的方式划分给网络节点的。每一个时隙块由3个参数进行定义:时隙组,起始时隙,重复率。例如时隙块A-0-8,表示该时隙块属于时隙组A,起始时隙为A-0,重复率为8,即该时隙组中每128个时隙出现1次。因此,通过3个参数定义好时隙块,便可将时隙准确地分配给各个节点。

2.2 LINK16数据链模型LINK16数据链中没有中心节点与周边节点的区别,因而每个网络节点的节点域模型是相同的,但与LINK11中心节点的节点域不同的是,eth模块对包进行随机地址的分配并进行封装解封装的操作;mac模块包含核心的TDMA算法,在自己的时隙中进行收发操作。

因此其发射过程应为:由生成模块生成带有数据信息的包,经由eth模块分配目的地址并进行格式封装,然后mac模块进行时隙的判断,在分配给自己的时隙将包送到无线发射模块,无线发射模块若未出现信道阻塞则将包送到天线并将包发射到指定节点,若出现阻塞则需等到信道闲的时候再进行传送。相应的其接收过程应为:由天线将接收到的包传递给无线接收模块,无线接收模块若未出现包的碰撞则将包送至mac模块,若出现包的碰撞则将先至的包作为有效包后至的包作为噪声包进行噪声计算,mac模块对送来的包进行地址检测,若包的目的地址与自己的地址相同则接收包并传至eth模块,否则将包销毁,eth模块收到包后对包进行解封装操作提取有用信息并将包送往销毁模块,销毁模块收到包后对时延等统计量进行计算然后将包销毁。

本文对LINK16数据链最重要的mac模块的进程域进行详细说明。

|

| 图 2 mac模块进程域模型 |

mac模块具有5个状态机,其中idle状态机对到来的包进行判断,若包是从eth发来的则进入to ant状态机,判断时隙进而将包送至无线发射机;若包是从tx发来的则进入to eth状态机,判断时隙是否接受以及判断是否为发送给自己的包,若都为真则发往eth模块。LINK16的进程域模型与LINK11中心节点的进程域模型较相似,不同之处是对时隙的判断上面。

LINK16建模对时隙的判断是核心内容,这里不妨假设此节点被分配到的时隙块为A-X-Y,即被分配到为A时隙组,起始时隙为A-X,重复率则为Y。下面论述如何判断当前时间是否处于包含在时隙块A-X-Y的时隙内。假设当前时间为time-current,时隙长度slot=7.812 5 ms。其判断过程如图 3所示:若最终在第4步中取余运算结果为0,则此时隙是分配给该节点的时隙,该节点可进行收发操作。

|

| 图 3 时隙判断流程 |

本文通过建立针对雷达制导导弹的有源欺骗式干扰模型来评估两种数据链对飞机生存力的影响。在建立雷达有源欺骗式干扰模型之前,需要先建立导弹的制导模型。

图 4 飞机导弹空间相对位置假设导弹和飞机的运动位置为(xm,ym,zm),飞机位置为(xt,yt,zt);ϕ、γ分别为弹目视线相对于大地坐标系的俯仰角和方位角;φm、θm分别为导弹速度的航向角、俯仰角,φt、θt分别为飞机速度的航向角、俯仰角。

1)导引头系统

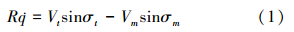

导引头通过测算自身及目标的位置、速度,得到弹目视线角速度及弹目接近速度[12]:

式中, 表示弹目视线角速度,

表示弹目视线角速度, 表示弹目接近速度。

表示弹目接近速度。

2)导引系统

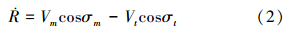

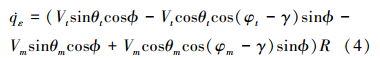

对于导弹的制导过程,将导弹的运动分解到俯仰和偏航2个互相垂直的平面,俯仰平面为过导弹-目标连线MT且垂直于地平面的铅垂面ε;偏航平面为过导弹——目标连线MT且垂直于俯仰平面的平面β。根据导引探测到的相关数据,导引系统根据导引率得到控制指令,这里以铅垂面为例。铅垂面内导弹和目标视线角ϕ

弹目视线总角速度 在铅垂面的分量为

在铅垂面的分量为

同理在β平面可得到角速度分量 β,因此得到弹目视线总角速度

β,因此得到弹目视线总角速度

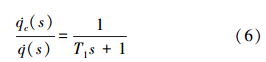

假设导引系统为一阶系统,则最终得到的角速度为

式中,T1为导引系统时间常数。

本文的比例导引律为[12]:

式中,anc为导弹法向加速度,N′为有效导航比。因此,铅垂面内的导弹法向加速度为:

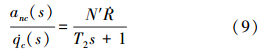

最终导引系统传递给自动驾驶仪的anc(s)为:

式中,anc为导弹的指令过载,T2为指令环节的时间常数。

3)自动驾驶仪阶段

假设自动驾驶仪的系统为二阶系统,则最终得到的导弹输出过载为:

式中,an为导弹的输出过载;ωm、ζm分别为稳定控制系统的固有频率和阻尼系数。

至此导弹的制导建模结束,而雷达欺骗式干扰的具体流程为:干扰机收到雷达发射脉冲后,立即发回一个时间上稍有延迟而脉冲载频、脉冲宽度、脉冲重复频率均与雷达回波完全相同的脉冲,而脉冲功率比位于干扰机处的目标回波强。然后,逐渐增加延迟,这样就拖住了雷达角度跟踪波门后移,破坏了对真实目标的正确跟踪。也就是在导弹的雷达导引头对飞机进行位置确定时,对其确定结果加上一个扰动值 :

式中,vdrag、adrag分别为干扰机对雷达导引头的拖引速度与拖引加速度。包含欺骗式电子对抗的导弹具体制导过程计算流程如图 5所示:

|

| 图 5 导弹制导仿真流程图 |

本部分首先进行LINK11、LINK16数据链的仿真,得到时延的仿真结果,然后将时延加入飞机敏感性评估模型中,得到数据链对飞机生存力的影响。

4.1 LINK11数据链仿真节点之间的数据链时延包含3个部分:排队时延、传输时延以及传播时延。即数据包产生后因未到分配时隙而排队所造成的排队时延;因天线对数据的传输速率而造成传输时延;因无线电波在空间中的传播而造成的传播时延。一般来讲,无线电波传播造成的传播时延由于光速的超高速度可忽略不计;排队时延主要是由于时隙分配不合理而导致的数据大量阻塞所造成的,因此在时隙合理分配的情况下不会大量产生。同时本文主要考虑的是数据链对飞机生存力的影响,因此这里将重点考察传播时延即天线的数据传输速率对整个数据链造成的影响。

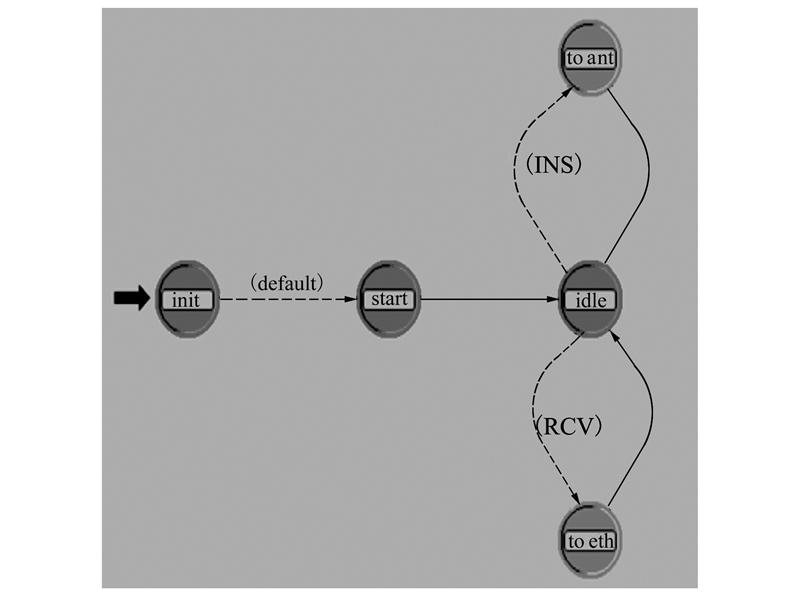

针对不同性能的无线发射机,仿真时将数据传输速率分别设定在2 000 bits/s、1 000 bits/s以及500 bits/s,传输的数据包大小为1 000 bits。

|

| 图 6 LINK11数据链时延 |

从上至下分别是传输速率为2 000 bits/s、1 000 bits/s以及500 bits/s时各节点传输数据时产生的时延。当传输速率为2 000 bits/s时,其时延在0.5~1.5 s之间;当传输速率为1 000 bits/s时,其时延在1~3 s之间;当传输速率为500 bits/s时,其时延在2~6 s之间。这里以传输速率为500 bits/s时为例,其时延在2~6 s之间变换,这是由LINK11数据链的轮询协议原理造成的:当节点要发送的数据生成时正好被点名,则数据可以以最快的时效发送出去;而另外一种极端情况,如果节点要发送的数据生成时该节点又刚好被点完名则此数据需要等待1个完整的轮询过程才能再次发送。因此其时延具有较大的波动性。

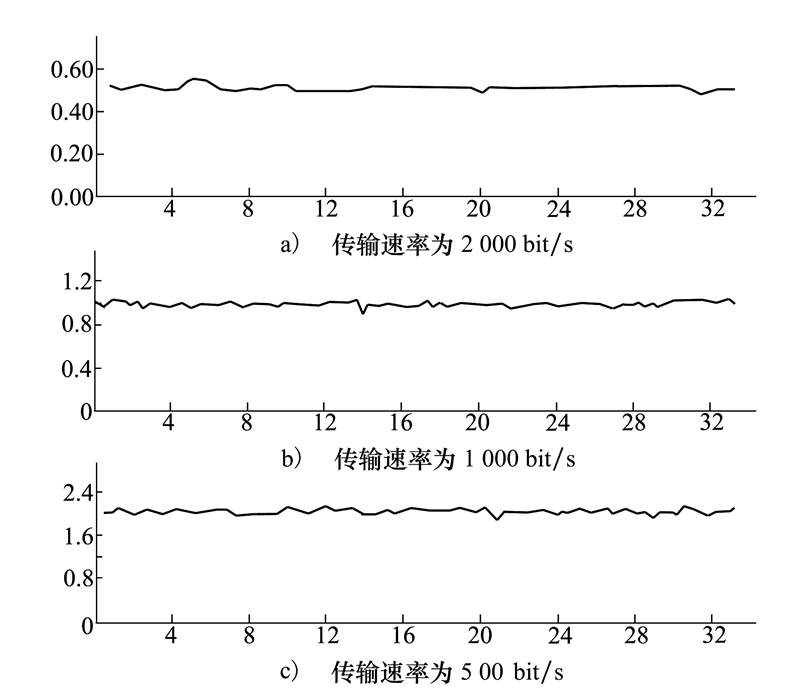

4.2 LINK16数据链仿真对LINK16进行仿真时同样将数据传输速率分别设定在2 000 bits/s、1 000 bits/s以及500 bits/s,传输的数据包大小为1 000 bits,时延结果见图 7。

|

| 图 7 LINK16数据链时延 |

从图中可以看到虽然其时延上下浮动,但最终时延稳定在0.5 s、1 s与2 s,较LINK11数据链稳定得多。从原理上讲,LINK16数据链没有中心节点,当需要发送的数据生成时,其很快可以发送出去而无需等待轮询点名,因此其时延比较稳定且较低。

从LINK11数据链与LINK16数据链的仿真结果可以看出,发射天线单位时间处理数据的能力越强,其发射信息的速度便越快,临近节点接收到信息时所经过的时延也越短。在现代网络中心战的战场上,战场形势瞬息万变,能够及时地将信息共享、传输给友方单位对于提高整体的战场生存能力至关重要,因此,时延是影响飞机生存力的重要参数。

4.3 飞机敏感性评估假设在没有数据链支持时,飞行员在发现来袭导弹后有10秒钟时间来对来袭导弹进行有源欺骗式干扰。导弹导引头参数以及飞机干扰机参数如下所示:

| 模块 | 参数 | 数值 |

| 跟踪雷达 | 雷达发射功率/w | 500 000 |

| 雷达天线增益/dB | 33 | |

| 雷达带宽/MHz | 1.5 | |

| 雷达抗干扰改善因子比值 | 240 | |

| 导引头环节 | 导引头固有频率/(rad·s -1) | 11 |

| 导引头阻尼比 | 1.1 | |

| 扫描视场角/rad | π/4 | |

| 瞬时视场角/rad | π/60 | |

| 最大视线角速度/(rad·s -1) | π/9 | |

| 重新搜索平均时间/s | 1 | |

| 重新搜索极限时间/s | ||

| 指令环节 | 有效导航比 N′ | 4 |

| 时间常数 T 2/s | 0.15 | |

| 稳定控制系统 | 固有频率 ω m/(rad·s -1) | 12 |

| 阻尼比 ε m | 0.6 | |

| 加速度限/ g | 15 |

| 模块 | 参数 | 数值 |

| 干扰机参数 | 干扰功率/w | 10 |

| 干扰增益/dB | 7 | |

| 干扰带宽/MHz | 5 | |

| 干扰对雷达的极化损失比值 | 0.5 | |

| 拖引速度/(rad·s -1) | 0.01 | |

| 拖引加速度(rad·s -2) | 0.01 | |

| 拖引时间/s | 1 | |

| 停拖时间/s | 1 | |

| 使用参数 | 最大启动距离/m | 15 000 |

| 最小启动距离/m | 1 000 | |

| 启动距离间隔/m | 100 | |

| 启动所需压制系数/dB | 5 |

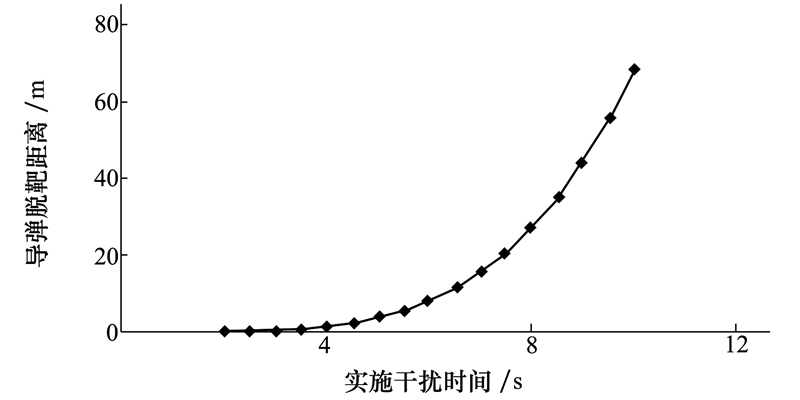

按照图 5的流程来计算有源欺骗式干扰情况下雷达的脱靶距离,仿真结果如图 8所示:

|

| 图 8 欺骗式干扰仿真结果图 |

由图中可以看出,欺骗式有源干扰应尽量早开始实施干扰,这是由其干扰机理所决定的:欺骗式有源干扰是通过不断拖动雷达角度跟踪波门,最终使雷达跟丢目标,达到大的脱靶距离,因此当实施欺骗式有源干扰时,就应预留足够的拖引时间来干扰导弹,从而达到增大脱靶距离,提高飞机的生存力。而从干扰效果的角度来看,即便一开始便对来袭导弹进行有效干扰,其最终造成的脱靶距离只有不到70 m,不能完全保证飞机的安全性,因此还需要更早地实施干扰才能得到足够大的脱靶距离,保证飞机的安全性。

当有数据链支持时,对来袭导弹的预警便可以由探测能力更强的友方预警机单位来承担。假设预警机对来袭导弹的告警时间可以达到15 s,但由于数据链时延的存在,当信息由预警机传至被攻击飞机时,被攻击飞机的实际告警时间会有所减小。根据前面对LINK11数据链与LINK16数据链的仿真结果,假设LINK11数据链的传输时延为3 s,而LINK11数据链的传输时延为1 s,则飞机员对来袭导弹实施电子对抗的时间便可分别延长至12 s与14 s。则在不同数据链支持下的对来袭导弹的干扰结果为:

|

| 图 9 不同时延下脱靶距离结果图 |

根据仿真结果可以看到,数据链的支持使飞机对导弹的告警时间得到了增加,但由于数据链时延的存在,所以根据不同的数据链其真实的告警时间分别为14 s和12 s。但即便有时延的存在,数据链所带来信息共享的优势相比于没有数据链来说还是十分明显的。当数据链的时延越小,留给被攻击飞

机飞行员的反应时间越长,对来袭导弹进行干扰得就越充分,从而显著增大了导弹的脱靶距离。从图中可以看出,LINK11数据链的支持可以使导弹的脱靶距离达到200 m,而LINK16数据链可以使导弹的脱靶距离达到300 m。从此可以看出更加先进的LINK16数据链更能带来飞机生存力的提高。

5 结 论本文根据网络中心战信息共享与信息传输的特点建立了LINK11数据链与LINK16数据链模型,并得到表征数据链性能的重要参数:时延。然后建立了飞机对来袭导弹实施的有源欺骗式干扰模型。最后算例给出了在2种数据链支持下的飞机敏感性评估结果:当飞机有数据链支持时,对导弹进行预警的任务可交由友军中探测能力更强的单位进行,然后经过数据链传递给被攻击飞机,最后结果证明LINK16数据链相较于LINK11数据链传播时延更短,因而更能增大导弹的脱靶距离。但无论哪种数据链,虽然有传输时延的存在,但其相较于无数据支持的情况还是能大大降低了飞机的敏感性,提高作战飞机的战场生存能力。因此数据链的存在对于飞机生存力大幅提高具有重要作用。

| [1] | Ball R E. The Fundamentals of Aircraft Combat Survivability Analysis and Design[M]. 2nd edition. AIAA Education Series,2003:Chaps.1, 4 |

| Click to display the text | |

| [2] | Mavris D, DeLaurentis D. An Integrated Approach to Military Aircraft Selection and Concept Evaluation[C]//1st AlAA Aircraft Engineering, Technology, and Operations Congress, 1995 |

| Click to display the text | |

| [3] | Soban D S, Mavris D N. Methodology for Assessing Survivability Tradeoffs in the Preliminary Design Process[C]//2000 World Aviation Conference, 2000 |

| Click to display the text | |

| [4] | Mahulikar S P, Rao G A, Kolhe P S. Infrared Signatures of Low-Flying Aircraft and Their Rear Fuselage Skin's Emissivity Optimization[J]. Journal of Aircraft, 2006, 43(1):226-232 |

| Click to display the text | |

| [5] | Pei Yang, Meng Hao, Song Bifeng. Shotline Method for Estimating Aircraft Infrared Radiant Intensity[J]. Journal of Aircraft, 2011, 48(6):1928-1934 |

| Click to display the text | |

| [6] | Wang Xu, Song Bifeng, Hu Yifan. Analytic Model for Aircraft Survivability Assessment of a One-on-One Engagement[J]. Journal of Aircraft, 2009, 46(1):223-229 |

| Click to display the text | |

| [7] | 杨东升,慕德俊,戴冠中. 机载红外诱饵运动特性仿真技术研究[J]. 西北工业大学学报, 2009,27(6):781-784 Yang Dongsheng, Mu Dejun, Dai Guanzhong. Kinetic Simulation of the Characteristics of Airborne Infrared Flares[J]. Journal of Northwestern Polytechnical University, 2009, 27(6):781-784 (in Chinese) |

| Cited By in Cnki (7) | Click to display the text | |

| [8] | U S Department of Defense. Acquisition Modeling and Simulation Master Plan[R]. Washington. DC:US Department of Defense,ADA547892, 1995 |

| [9] | Liu Shenghua, Gao Fei, Shi Wenyu, Yin Shitan. Simulation and Analysis of Polling Multiple Access System for Tactical Data Link by Matlab Stateflow Modeling[C]//International Conference on Computer Design and Application(ICCDA), 2010 |

| Click to display the text | |

| [10] | 李卫,王杉,魏急波. 基于OPNET的Link 16建模与仿真[J]. 系统工程与电子技术, 2006, 28(12):1916-1918 Li Wei, Wang Shan, Wei Jibo. OPNET-Based Modeling and Simulation of Data Link 16[J]. Systems Engineering and Electronics, 2006, 28(12):1916-1918 (in Chinese) |

| Cited By in Cnki (13) | Click to display the text | |

| [11] | Wilson W J. Applying Layering Principles to Legacy Systems:Link 16 as a Case Study[C]//IEEE Military Communications Conference, Communications for Network-Centric Operations:Creating the Information Force, 2001 |

| Click to display the text | |

| [12] | Zarchan Paul. Tactical and Strategic Missile Guidance[M]. 2nd edition. AIAA Tactical Missile Series, 1994:Chaps.10 |

| Click to display the text | |

| [13] | Cao Yuan, Fang Weihua, Li Lin, et al. A Quantitive Method to Assess Monopulse Radar Seeker Angle Measurement Performance in The Presence of Noise Jamming[C]//2011 IEEE CIE International Conference on Radar, 2011 |

| Click to display the text | |

| [14] | Sun Yumeng, Chen Jie, Guo Caihong, et al. The Advanced Simulation System for MMW Imaging Radar Seeker onboard Air-to-Air Missile[C]//8th International Conference of Signal Processing, 2006 |

| Click to display the text |